- Full Node 8444 port activation #3732

- Comments

- iamstevefury commented May 4, 2021

- MikhailZelenkov commented May 5, 2021

- acknologia commented May 5, 2021

- iamstevefury commented May 6, 2021

- justnewbiem commented May 8, 2021

- iamstevefury commented May 8, 2021

- Проброс портов на MikroTik: инструкция для чайников

- Подключение

- Знакомство с интерфейсами

- NAT и настройка

- Проброс портов на MikroTik

- Для чего нужен проброс портов?

- Настройка Port Forwarding в MikroTik

- Настройка вкладки General

- Настройка вкладки Action

Full Node 8444 port activation #3732

Comments

iamstevefury commented May 4, 2021

After I installed the 1.1.3 windows gui, i am having problems of the full node. Its seems not having any comm.

as the kib is 0. How should i go about solving this? I dont think my plot is in farming mode now

thank a lot! appreciated

I am currently running on windows with gui software for plotting and farming

The text was updated successfully, but these errors were encountered:

MikhailZelenkov commented May 5, 2021

To synchronize the wallet, add the records of the following nodes (host — port):

node-eu.chia.net — 8444

node-or.chia.net — 8444

node-apne.chia.net — 8444

acknologia commented May 5, 2021

adding connections worked for me yday but today the new connections don’t show up for me on the list even after i add them

iamstevefury commented May 6, 2021

I managed to find the solution, it was my router’s port issue. I had three seperate routers, to had this enabled i need to reserve my IP and forward there of from a static ID, never the less, its done, happy farming!

justnewbiem commented May 8, 2021

I managed to find the solution, it was my router’s port issue. I had three seperate routers, to had this enabled i need to reserve my IP and forward there of from a static ID, never the less, its done, happy farming!

hey. after solving the pb can u get the data from 8444 port.

iamstevefury commented May 8, 2021

I managed to find the solution, it was my router’s port issue. I had three seperate routers, to had this enabled i need to reserve my IP and forward there of from a static ID, never the less, its done, happy farming!

hey. after solving the pb can u get the data from 8444 port.

Yeah I can, I ran a check of my port it is open. And on the home page of the GUI app, at the bottom I am connected to many other peers full mode. You need to set your router right and your IP for the 8444 be direct and enabled, best of luck

Источник

Проброс портов на MikroTik: инструкция для чайников

Всем привет! Сегодня поговорим про проброс портов на роутере Mikrotik. Аппарат достаточно сложный в настройках, именно поэтому я буду писать максимально понятно и подробно, чтобы даже начинающий пользователь не смог столкнуться хоть с какими-то трудностями. Буду приводить на примере обычного аппарата, хотя прошивка у них примерно у всех одинаковая.

Подключение

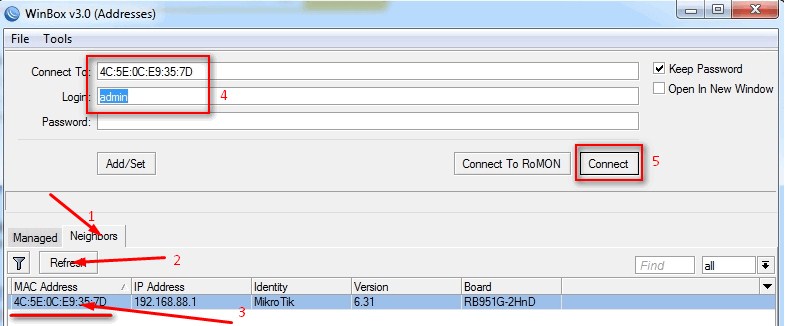

Сначала нам нужно зайти в настройки маршрутизатора. Можно это сделать с помощью Web-интерфейса, но лучше использовать программу WinBox, которую свободно можно скачать с официального сайта.

После установки и запуска заходим во вкладку «Neighbors» и нажимаем по кнопке «Refresh» чуть ниже. Далее в списке вы увидите свой аппарат – выбираем его вводим в качестве логина «admin» и нажимаем «Connect».

Знакомство с интерфейсами

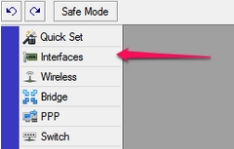

Прежде чем я расскажу про то, как открыть порт на Микротике, небольшой экскурс для новичков. Для начала нам нужно посмотреть, какие интерфейсы у нас есть. Для этого переходим в «Interfaces».

Что такое интерфейсы в Микротике? По сути это некие каналы связи самого аппарата с другими устройствами локальной сети, а также с интернетом. Ведь роутер в нашем случае — это ещё и шлюз. Сейчас рассмотрим более подробно каждое из подключений, и вы все поймете.

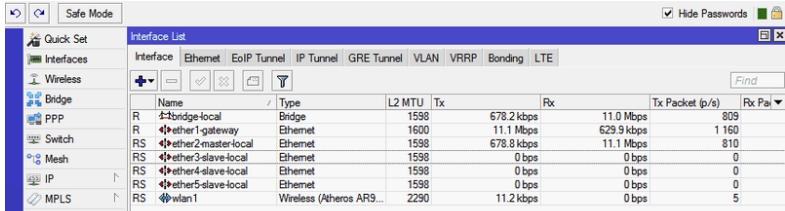

- «ether1-gateway» – можно сказать, что по умолчанию этот порт предназначен для подключения интернета. Но на самом деле Микротику можно назначить любой подобный порт или даже несколько.

- «ether2-master-local» – это главный локальный порт.

- «ether(3-4)-slave-local» – это второстепенные локальные порты.

- «wlan1» – беспроводная локальная сеть.

- Как вы заметили я пропустил первый пункт «bridge-local» – это виртуальный мост, который объединяет локальные порты (ether2-4) и Wi-Fi сеть (wlan1).

С интерфейсами мы разобрались. Так как любой роутер является шлюзом и общается как с внешней глобальной (интернет сетью), так и с внутренней (локальной), для этого существует NAT (Network Address Translation) технология. Как она работает? По сути она позволяет обмениваться данными между глобальной и локальной сетью. Например, один из компьютеров дает запрос в интернет к серверу. Но тут встает проблемы – комп находится в локальной сети и имеет локальный адрес.

Роутер принимает этот запрос и отправляя запрос серверу он подменяет локальный IP адрес на свой-внешний. Когда ответ приходит, роутер уже отправляет ответ именно тому компьютеру, который его отправлял. Именно NAT и отвечает за переадресацию портов.

NAT и настройка

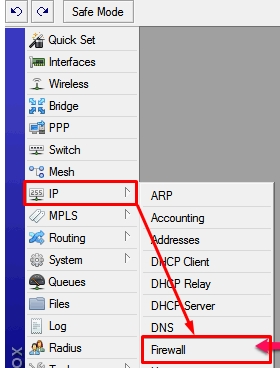

Найдите основной раздел «IP», потом перейдите в «Firewall».

Переходим на нужную нам вкладку NAT перенаправления и видим, что одно из правил уже есть. Называется это правило «masquerade», что в переводе означает «маскарад» – это как раз то самое правило, о котором я только что рассказывал. Оно необходимо для общения всех локальных устройств с интернетом. «Маскарад» – будто бы маршрутизатор надевает маску в виде внешнего IP адреса для внешних серверов, чтобы получить ответ по запросу от локального устройства.

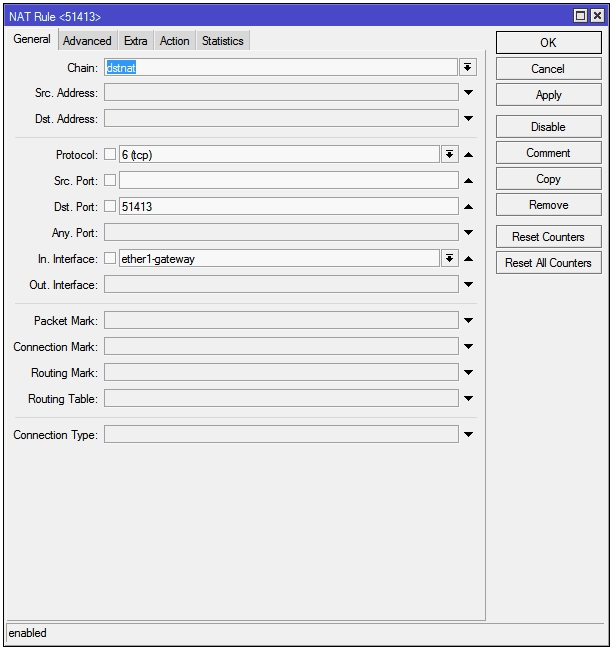

Нам же нужно создать другое правило, где мы будем при запросе на порт получать доступ к локальной машине. Теперь по тем параметрам, которые нам необходимы:

- Chain – по сути это направление потока и доступа. Нам нужно поставить параметр «dstnat», который дает доступ к устройству из глобальной сети в локальную. Соответственно второй параметр «srcnat» – это доступ из локальной к глобальной сети.

- Protocol – здесь нужно указать именно тот протокол, по которому вы будете обращаться к компьютеру.

- Interface – тут указывает интернет интерфейс, через который вы подключены к глобальной сети. Про данный порт я говорил в самом начале.

- Out.Interface – а вот это именно тот интерфейс, к которому подключен аппарат. На него мы и будет делать проброс. Конечно, можно прописать данный параметр, если машина подключена к одному из локальных портов, но можно ничего и не указывать.

- Port – порт, который и будет использоваться для переадресации. Есть еще «Src. Port» – это, наоборот, тот порт, используемый машиной, с которой вы и будете делать запрос на локальное устройство. Ставить его не нужно.

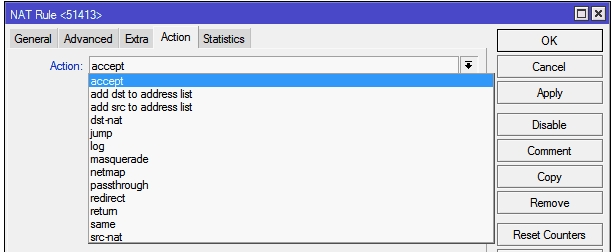

На первой вкладке мы закончили. Теперь переходим на четвертую вкладку и открываем раздел где нужно установить некое правило.

- accept — обычный прием данных, ничего особенного.

- add-dst-to-address-list — адрес, который мы укажем, потом будет добавлен в основной список IP.

- add-src-to-address-list — все то же самое, только на исходящий проброс при установленном параметре «srcnat».

- dst-nat — тут пакеты, грубо говоря, будут переадресовываться из интернета на соответствующую машину.

- jump — редко когда используется. Суть в том, что вы для одной цепочки исходящего трафика (dstnat) можете назначить правило для входящего трафика (srcnat). Именно поэтому он так и называется: «Прыжок».

- log — ничего не происходит, а при запросе из интернета или наоборот из локальной сети запрос записываем в логи.

- masquerade — об этом мы уже говорили.

- netmap — используется как раз для доступа к внутренней машине. При запросе идет замена адреса роутера на адрес локального аппарата.

- passthrough — также используется достаточно редко и обычно для записи статистических данных о запросах и доступах.

- redirect — при запросе на выделенный порт, роутер будет перенаправлять данные на другой порт. Иногда нужно для создания мультипортового запроса.

- return — когда запрос приходит на порт, то он возвращает его обратно.

- same — создание одинаковой группы правил для нескольких портов и устройств.

- src-nat — то же самое как и dst-nat, только данные идут в обратную сторону.

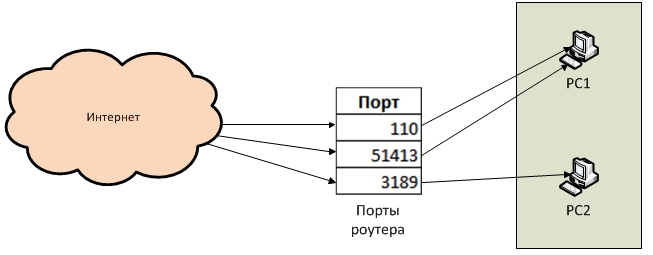

Некоторые параметры очень схожи по работе. Для наглядности я приведу конкретный пример. У нас есть машина, на которой есть Torrent. Вот мы и будет пробрасывать конкретный порт для данной программы. Именно поэтому на вкладке «General» в строке «Dst Port» я указал 51413 порт. Поэтому в моем случае актуально использовать «netmap». Можно, конечно, установить и «dst-nat», работать такое правило будет примерно так же.

У вас могут быть совершенно другие порты (80, 8080, 3389 и т.д.). Очень часто нужно открыть порты наружу для видеонаблюдения или для установки домашнего сервера.

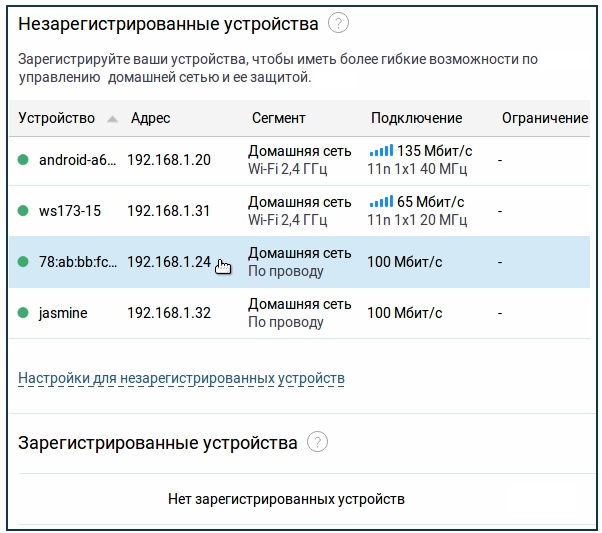

Внизу нужно будет указать IP аппарат и порт, с которого будет идти переадресация. Я настоятельно рекомендую написать также комментарий, чтобы потом не забыть. Теперь два раза жмем «OK» и радуемся – правило создано!

ПРИМЕЧАНИЕ! Если у вас не работает проброс портов, то проверьте также настройку Firewall на конечном ПК, если он есть. Также убедитесь, что вы указали нужный интерфейс в Микротик.

Источник

Проброс портов на MikroTik

Необходимость настройки проброса портов (Port Forwarding) на роутерах MikroTik встречается довольно часто. Но даже для опытного администратора конфигурирование микротиковских маршрутизаторов может показаться сложным, тем более для обычного пользователя. Хотя как раз за широкие функциональные возможности, наряду со стабильностью и надежностью работы, эти устройства и ценятся.

В сегодняшней статье мы постараемся дать как можно более понятную инструкцию по настройке проброса портов на примере роутера MikroTik RB951-2n (изображен на картинке выше).

Для чего нужен проброс портов?

Для чего вообще вам может понадобиться такая настройка? Чаще всего Port Forwarding используется для:

- организации игрового сервера на домашнем компьютере,

- организации пиринговых (одноранговых) сетей,

- для доступа к IP-камере из интернета,

- корректной работы торрентов,

- работы WEB и FTP-серверов.

Настройка Port Forwarding в MikroTik

В MikroTik управление настройкой проброса портов находится в меню IP =>Firewall =>NAT.

По умолчанию здесь прописан тот самый маскарадинг — подмена внутренних локальных адресов внешним адресом сервера. Мы же здесь создадим дополнительное правило проброса портов.

Настройка вкладки General

Нажимаем плюсик и в появившемся окне заполняем несколько полей:

- Chain — направление потока данных. В списке выбора — srcnat, что означает «изнутри наружу», т. е. из локальной сети во внешний мир, и dstnat — из внешней сети во внутреннюю. Мы выбираем второе, так как будем принимать входящие подключения.

- Src. AddressDst. Address — внешний адрес, с которого будет инициироваться подключение, и адрес назначения (всегда адрес роутера). Оставляем незаполненным.

- Protocol — здесь указываем вид протокола для нашего соединения, tcp или udp, заполняем обязательно.

- Src. Port (исходящий порт) — порт удаленного компьютера, с которого будут отправляться данные, оставляем пустым, если для нас это неважно.

- Dst. Port (порт назначения) — проставляем номер внешнего порта роутера, на который будут приходить данные от удаленной машины и переадресовываться на наш компьютер во внутренней сети.

- Any. Port (любой порт) — если мы проставим здесь номер порта, то укажем роутеру, что этот порт будет использоваться и как исходящий, и как входящий (объединяя два предыдущие поля в одном).

- In. interface (входящий интерфейс) — здесь указываем интерфейс роутера MikroTik, на котором используется, «слушается» этот порт. В нашем случае, так как мы делаем проброс для поступления данных извне, это интерфейс, через который роутер подключен к Интернет, по умолчанию это ether1-gateway. Параметр нужно указать обязательно, иначе порт не будет доступным из локальной сети. Если мы подключены к провайдеру через pppoe, то возможно, потребуется указать его, а не WAN-интерфейс.

- Out. interface (исходящий интерфейс) — интерфейс подключения компьютера, для которого мы делаем проброс портов.

Настройка вкладки Action

В поле Action прописываем действие, которое должен будет выполнять роутер. Предлагаются варианты:

- accept — просто принимает данные;

- add-dst-to-address-list — адрес назначения добавляется в список адресов;

- add-src-to-address-list — исходящий адрес добавляется в соответствующий список адресов;

- dst-nat — перенаправляет данные из внешней сети в локальную, внутреннюю;

- jump — разрешает применение правила из другого канала, например при установленном в поле Chain значения srcnat — применить правило для dstnat ;

- log — просто записывает информацию о данных в лог;

- masquerade — маскарадинг: подмена внутреннего адреса компьютера или другого устройства из локальной сети на адрес маршрутизатора;

- netmap — создает переадресацию одного набора адресов на другой, действует более расширенно, чем dst-nat ;

- passthrough — этот пункт настройки правил пропускается и происходит переход сразу к следующему. Используется для статистики;

- redirect — данные перенаправляются на другой порт этого же роутера;

- return — если в этот канал мы попали по правилу jump, то это правило возвращает нас обратно;

- same — редко используемая настройка один и тех же правил для группы адресов;

- src-nat — переадресация пакетов из внутренней сети во внешнюю (обратное dst-nat перенаправление).

Для наших настроек подойдут варианты dst-nat и netmap. Выбираем последний, как более новый и улучшенный.

В поле To Adresses прописываем внутренний IP-адрес компьютера или устройства, на который роутер должен будет перенаправлять данные по правилу проброса портов.

В поле To Ports, соответственно, номер порта, к примеру:

- 80/tcp — WEB сервер,

- 22/tcp — SSH,

- 1433/tcp — MS SQL Server,

- 161/udp — snmp,

- 23/tcp — telnet и так далее.

Если значения в поле Dst. Port предыдущей вкладки и в поле To Ports совпадают, то здесь его можно не указывать.

Далее добавляем комментарий к правилу, чтобы помнить, для чего мы его создавали.

Таким образом, мы создали правило для проброса портов и доступа к внутреннему компьютеру (в локальной сети) из Интернет. Напомним, что его нужно поставить выше стандартных правил маскарадинга, иначе оно не будет работать (Микротик опрашивает правила последовательно).

Если вам необходимо заходить по внешнему IP-адресу и из локальной сети, нужно настроить Hairpin NAT, об этом можно прочитать здесь.

Про проброс портов для FTP-сервера рассказывается здесь.

Источник