- Алгоритмы криптовалют: Equihash, Scrypt, CryptoNight, X11, Ethash, SHA-256

- Плюсы и минусы алгоримта

- Расширенная таблица алгоритмами шифрования криптовалют

- Что означает контрольная сумма и как она работает?

- Технические параметры SHA 256

- Joulecoin

- Алгоритмы майнинга криптовалют

- Что такое алгоритм шифрования SHA-256? Принцип работы SHA-256 в майнинге биткоина

- Что такое алгоритм шифрования SHA-256?

- Особенности протокола SHA-256

- Как работает хеширование?

- Зависимость блоков в сети биткион

- Список криптовалют на SHA-256

- Плюсы и минусы алгоримта

- Заключение

Алгоритмы криптовалют: Equihash, Scrypt, CryptoNight, X11, Ethash, SHA-256

Плюсы и минусы алгоримта

SHA256 имеет некие преимущества перед другими алгоритмами. Это наиболее востребованный алгоритм майнинга среди всех существующих. Он показал себя как надежный к взламыванию (случается не часто) и результативный алгоритм как для задач майнинга, так и для прочих целей.

Имеются и недостатки:

- Главным минусом SHA256 валюты является контролирование майнерами.

- Те, у кого имеются огромные вычислительные мощности, получают основную часть крипто, что исключает один из основных принципов виртуальных денег – децентрализованность.

- Как только пошли инвестиции в вычислительные мощности для промышленного майнинга Биткоина, сложность добычи значительно возросла и стала требовать исключительных вычислительных мощностей. Этот минус исправлен в прочих протоколах, наиболее инновационных и «заточенных» под применение в добыче цифровых валют, таких как Script (для криптовалюты Litecoin).

Криптовалюты SHA256, как и SHA512 наиболее защищены от данного отрицательного момента, но вероятность развития риска все-таки есть. Miner на SHA256, как и на любом ином хешировании – это процесс разрешения какой-то сложнейшей криптографической задачи, которую генерирует программа для майнинге на основе информации полученной с блоков.

Майнинг при помощи хэш-функции SHA256 можно осуществлять 3 методами:

В майнинге хеш–сумма применяется как идентификатор уже присутствующих блоков, и создания новых на основе тех, что имеются. Процесс майнинга отражен в интерфейсе в виде «accepted f33ae3bc9…». Где f33ae3bc9 – это хешированная сумма, часть данных, которая требуется для дешифровывания. Главный блок включает в себя огромное число такого рода хеш-сумм.

То есть, добыча с алгоритмом SHA256 – это подбор правильного значения хешированной суммы без остановки, перебор чисел для того, чтобы создать очередной блок. Чем мощнее оборудование, тем больше шансов стать владельцем того самого правильного блока: скорость перебирания разного рода сумм зависит от мощностей. Потому как Биткоин построен на алгоритме SHA256, для конкурентоспособного майнинга на нём требуются крайне большие вычислительные мощности.

Это связывается с тем, что для добычи криптовалюты хватает производства «асиков», а именно специальной схемы особенного назначения. Асики дают возможность добывать Биткоины и прочие криптовалюты на хэш-функции SHA–256 оперативнее, результативнее и недорого.

Расширенная таблица алгоритмами шифрования криптовалют

| Название | Год | Сокращение | Алгоритм | Главная идея |

| Bitcoin | 2009 | BTC | SHA-256 | Родоначальник всех нынешних цифровых валют. В настоящее время признан средством расчета в большинстве развитых стран и Евросоюзе. |

| Ethereum | 2015 | ETH | Dagger-Hashimoto | данная криптовалюта призвана увеличить производительность вычислительных мощностей процессоров. |

| Steemit | 2016 | STEEM | SHA-256 | Возможность расширения процесса майнинга с других хостов в качестве мультимедиа. |

| Ripple | 2013 | XRP | ECDSA | Активно используется технология Блокчейна. Применяется в банковской сфере для повышения безопасности транзакций. |

| DigiByte | 2014 | DGB | SHA256 | Так сказать доработанный в плене надежности и безопасности Биткоин. Основные слабые места были упразднены. |

| Monero | 2014 | XMR | CryptoNight | Используется исключительно для повышения анонимности совершаемых транзакций. |

| Siacoin | 2015 | SC | blake2b | Сохранение и накопление данных. вот основная идея данной криптовалюты. |

| Litecoin | 2011 | LTC | Scrypt | Повышение скорости совершения транзакций. За основу взят Биткоин. |

| EthereumClassic | 2015 | ETC | Dagger-Hashimoto | Производная валюта от Эфириума. Была создана частью ушедшей команды разработчиков. |

| Dogecoin | 2013 | DOGE | Scrypt | Клон Лайткоина, включая алгоритм создания. Разработчиками внесены незначительные изменения, но в целом просто клон. |

| NEM | 2015 | XEM | blockchain | расширенаая версия Биткоина с возможностью использования нотариального заверения транзакции цифровой подписью. Все платежи анонимные и сами кошельки достаточно хорошо защищены. Достаточно широко используется во всем мире. |

| Syscoin | 2014 | SYS | Scrypt | Данная криптовалюта является своего рода майнинговой платформой. Используется в децентрализованной торговле. не замечена в качестве платежного инструмента. |

| Augur | 2015 | REP | Smart contract | В основном используется для составления прогнозов по финансовым рынкам криптовалют. Тестовая криптовалюта. |

| Dash | 2014 | DASH | X11 | Транзакции свершаются между клиентами напрямую. Полностью анонимна. |

| ByteCoin | 2012 | BCN | CryptoNight | ОДна из самых надежных криптовалют в мире. Шифрование происходит по самым современним алгоритмам. Попыток расшифровки до настоящего времени еще не зафиксировано. По заверениям разработчиков, для того, что бы получить доступ к кошельку, необходимы громадные временные затраты, высокие мощности вычислительной техники, а так же существенные денежные вливания. |

| BelaCoin | 14 | BELA | Scrypt | Интересен вариант формирования криптовалюты за фотографии при их публикации. |

| lbryCoin | 2016 | LBC | LBRY | При формировании контентных записей в рамках данной платформы, авторы получают финансы за свой контент. Это может быть как текстовое наполнение, так и фильмы, музыка ит.д. |

| Radium | 2015 | RADS | Smartchain | расширение технологи блокчейн на различные сервисы. |

| Decred | 2015 | DCR | Blake256 | Объединенная вариация proof-of-work proof-of-stake (PoW/PoS) эдакая консенсусная система, задача которой сбаллансировать PoW майнеров и PoS избирателей |

| Einsteinium | 2014 | EMC2 | Scrypt | Используется в различных научных разработках |

| Gridcoin | 2013 | GRC | BOINC | С помощью данной разработки производятся вычисления в различных точных науках: математика, физика, астрономия и т.д. |

| VertCoin | 2014 | VTC | Lyra2RE | Разработана для исключения возникновения монополии в майнинге. |

| Dashcoin | 2014 | DSH | CryptoNight | Еще одна криптовалюта практически полностью анонимная. Позиционируется как цифровая валюта следующего поколения. |

| Potcoin | 2014 | POT | Scrypt | Представляет легальную индустрию марихуаны |

| Peercoin | 2012 | PPC | SHA-256 | генерация новых коинов происходит не только с помощью вычислительных мощностей, но и полученные монеты генерируют себе подобные. |

| Namecoin | 2011 | NMC | SHA-256 | основное, оно же главное использование данной криптовалюты — домен верхнего уровня .bit. Функционал оного абсолютно дублирует функционал доменов .com или .net однако ICANN не имеет контроля над ним. |

| Nautiluscoin | 2014 | NAUT | NXT | разрабатывается под перспективные инвест проекты. |

| Expanse | 2015 | EXP | Dagger-Hashimoto | ориентирована на более широкую децентрализацию. Валюта нового поколения. |

| PinkCoin | 2014 | PINK | X11 | Обеспечена алмазными мировыми запасами. Разработана при использовании технологии генерации эфириума. |

| FoldingCoin | 2014 | FLDC | Stanford Folding | используется для проведения исследования в медицине по борьбе с редкими и опасными генетическими болезнями. |

| Navcoin | 2014 | NAV | X13 | Достаточно защищенная цифровая валюта. Широко применяется для безопасных транзакций при оплате покупок в интернете. |

| ViaCoin | 2014 | VIA | Scrypt | |

| DNotes | 2014 | NOTE | Scrypt | децентрализованная криптовалюта. Используется для анонимной оплаты товаров и услуг в интернете. |

| Vcash | 2014 | XVC | Blake256 | защищенная от прослушек и цензурных ведомств. Цифровая валюта нового поколения. |

Что означает контрольная сумма и как она работает?

Контрольная сумма — это случайное hash-значение, которое создается при сканировании содержимого программы. Разработчики часто создают и распространяют эти строки контрольных сумм при выпуске каждого программного обеспечения кошелька. Но зачем это нужно?

Одной из главных проблем пользователей криптовалюты является безопасность и доверие. При загрузке файлов онлайн мы не можем быть на 100% уверены, что файл является оригинальным, даже если Вы скачали его с официального источника. Есть вероятность, что третье лицо может изменить файл в пути или взломать сервер, на котором размещен файл, и заменить его вредоносной версией.

Но вот в чем дело: если какая-либо третья сторона попытается изменить программное обеспечение хотя бы на 1 бит, то значение выходной hash строки контрольной суммы будет полностью отличаться от значения, предоставленного разработчиком.

Проверяя контрольные суммы, пользователи могут проверить подлинность файла и убедиться, что они загрузили официальную копию программного обеспечения кошелька, опубликованного разработчиком.

Один из стандартизированных способов определения, был ли программный файл изменен по сравнению с его исходным состоянием, заключается в проверке его hash-значения (проверка контрольной суммы). Просто вычислите контрольную сумму программного обеспечения и сравните ее с той, которая предоставлена разработчиком. Если они совпадают, то файл является подлинным, если нет, то либо загрузка повреждена, либо файл был изменен.

Проверка hash загружаемых файлов перед их использованием, как правило, является хорошей проверкой безопасности. Если Вы не уверены в подлинности файла, но не знаете, как проверить контрольную сумму, следуйте инструкциям ниже.

Технические параметры SHA 256

Алгоритм предназначен для данных, поделенных на равные части по 64 байта. SHA 256 обеспечивает их сбор и объединение в единую 256-битную цепочку. Основной для метода является операция шифрования, которая выполняется в цикле 64 раза.

Краткие характеристики алгоритмичных инструкций SHA 256:

- блоки 64-битного размера — наиболее быстро работает с 32-битными;

- пиковая длина зашифрованной цепочки информации — 33 байта;

- объем дайджеста сообщения — 32 байта;

- стандартизированный размер одного слова — 4 байта;

- цикличность шифрования в одном раунде операции — 64 байта;

- скорость, на которой работает алгоритм — 140 Мбит/с.

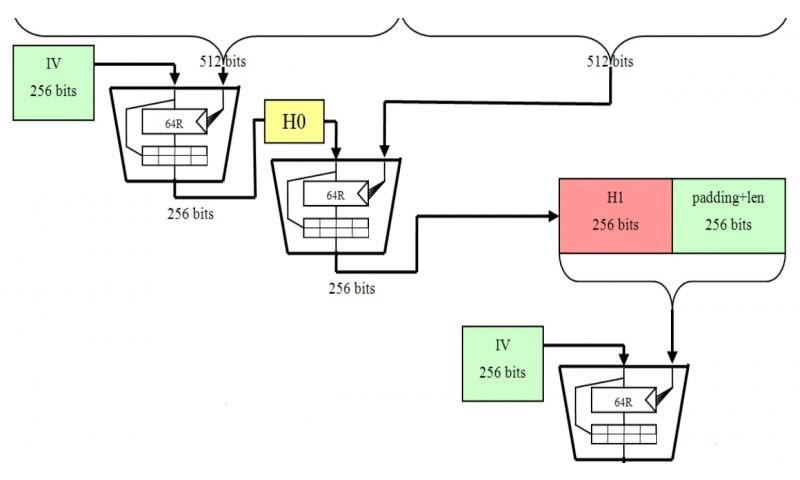

Стоит отметить, что этот член семейства SHA-2 базируется на основе, которую описал Меркл-Дамгард. Это значит, что перед делением информации на слова происходит разделение данных на блоки. Процесс усиливает шифрование за счет перемешивания данных.

Сам набор информации проводится на диапазоне от 64 до 80 повторений. Каждый последующий цикл преобразовывает созданные блоки в слова. Конечный итог, а именно хэш, создается путем суммирования всех первоначальных значений.

Joulecoin

стоимость: $0.019138; капитализация: $659 975; торгуется на биржах: Cryptopia, YoBit; Официальный сайт; Твиттер;

Joulecoin — криптовалюта, которая функционирует на алгоритме SHA-256. Joulecoin основан на технологии Bitcoin и предназначен для быстрого подтверждения транзакций. Чтобы начать майнинг и продажу этой альтернативной криптовалюты, а также необходим кошелек. Найдите кошелек Windows, доступный для загрузки на официальном веб-сайте, чтобы иметь возможность покупать, продавать и хранить XJO.

Алгоритмы майнинга криптовалют

В каждой криптовалюте используется свой определенный алгоритм шифрования, и именно его расшифровывает майнинговое оборудование, обеспечивая функционирование блокчейна, обработку транзакций и получая за это вознаграждение в виде монет определенной криптовалюты. Некоторые алгоритмы более популярны и используются для нескольких разных криптовалют (блокчейнов).

Источник

Что такое алгоритм шифрования SHA-256? Принцип работы SHA-256 в майнинге биткоина

Каждый, кто пробовал майнить цифровую валюту рано или поздно сталкивался с таким термином как SHA256. Что же обозначают эта аббревиатура, какими особенностями обладает, как работает? Обо всем этом мы расскажем в данном материале.

Расшифровка SHA256 – сокращение от Secure Hashing Algorithm – это актуальный на сегодня алгоритм хеширования, созданный National Security Agency – Агентством национальной безопасности США. Задача данного алгоритма заключается в том, чтобы выполнить из случайного набора данных определённые значения с длиной, которая зафиксирована. Эта длина является идентификатором. Значение, которое получится, сравнивается с дубликатами изначальных данных, получить которые нет возможности.

Эмиссию денежной массы во многих криптопроектах обеспечивают майнеры, при этом криптодобыча не только обеспечивает генерацию новых монет, но и является основным элементом защиты пиринговой сети. Цифровой печатный станок, работает строго по заданному алгоритму шифрования, изменить который можно только путем всеобщего голосования участников сети (форка).

Алгоритм sha256, на котором базируется майнинг патриарха криптовалют — Bitcoin (BTC), был создан вовсе не на ровном месте. В его основе лежит алгоритм хеширования SHA-2, используемый для создания протоколов передачи данных в Глобальной сети (TCP/IP).

Алгоритм sha256, является одной из хеш-функций SHA-2. В этом обзоре мы расскажем вам, как работает майнинг sha-256 и в чем плюсы и минусы данного криптопротокола.

Навигация по материалу:

Что такое алгоритм шифрования SHA-256?

Аббревиатуру SHA расшифровывают как «безопасный расчет хеша». С помощью данного метода вычислений обеспечивается защита криптографических наборов данных. Ведь без специального кода, который есть только у владельца, невозможно получить доступ к зашифрованной информации.

Алгоритм SHA-2, подвидом которого является SHA-256, был разработан в начале третьего тысячелетия Агентством Национальной Безопасности США. Число 256 обозначает количество фрагментов, из которых состоит данный криптографический код.

Через несколько лет после выхода Агентство запатентовало второй выпуск алгоритма SHA-2 под лицензией Royalty-free, благодаря чему технологию можно было направить в мирное русло.

Особенности протокола SHA-256

Нет ни одного метода оптимизации подбора хеш-суммы. Протокол SHA-256 принимая определенные, выдает абсолютно непредсказуемый результат. Поиск нужного варианта выполняется путем банального перебора всех возможных комбинаций. Подбор правильного хеша дело случая, но чем больше мощность вычислительного оборудования, тем выше шансы, что вы найдете его быстрее остальных участников процесса.

Для полноты рассказа добавим немного сложной технической информации. В протокол SHA-256 данные фрагментируются на 256 долей, в каждом из которых содержится 512 бит (64 байта). Доли перемешивают по определенной криптографической схеме, которая заложена в алгоритме, и в результате образуется специальный хеш-код, объемом 256 бит. Смешивание информации повторяется 64 раза. Нужно сказать, что это не так уж много, по сравнению с новыми криптоалгоримами.

Технические параметры SHA-256:

- Объем блока информации: 64 байт;

- Допустимая длина одного сообщения: 33 байт;

- Размер хеш-подписи блока: 32 байт;

- Число смешиваний в раунде: 64;

- Скорость передачи данных по сети: около 140 MiB/s.

Алгоритм основан на методике Меркла-Дамгарда, массив информации делится на отдельные блоки, в каждом из которых 16 частей. Выполнив 64 перемешивания, система выводит корректную хеш-сумму, которая служит отправной точкой для обработки следующего блока. Процесс непрерывен и взаимосвязан получить код отдельно взятого криптоблока, не имея данных о его предшественнике абсолютно невозможно.

Как работает хеширование?

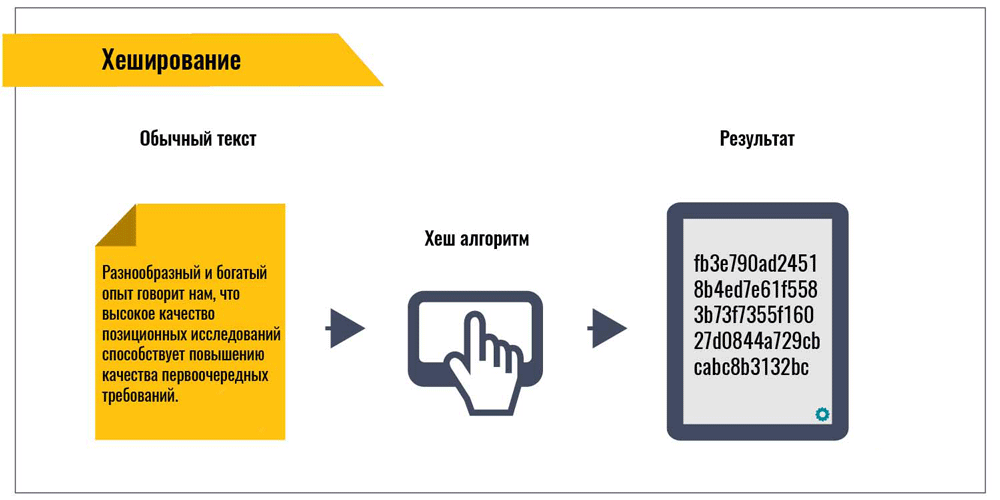

Хеширование — это преобразование по заранее определенной схеме какого-либо объема входящей информации в цифровой код. Исходящее значение уникально, с его помощью всегда можно идентифицировать именно этот массив информации. Алгоритм создания зашифрованной строки (хеш-кода) называется хеш-функцией.

Валидное число в строке шифрованной подписи криптоблока биткоина должно содержать энное количество нулей. На момент составления обзора количество нулей в хеш-коде цифрового золота уже перевалило число 17. Поэтому расшифровка sha256 сложнее, чем поиск некой определенной песчинки, которая находится в произвольной точке земного шара.

Важно! В принципе зашифровать можно все что угодно хоть поэму Лермонтова «Кавказский пленник» и в результате получится шестнадцатеричный код типа: c8ba7865a9x924590dcc54a6f227859z.

Шифрование не имеет обратной силы, сделать с цифробуквенного набора текст не получится, но если в самой поэме изменить хотя бы одну точку или пробел, то хеш-код произведения будет совершено иным. Вы можете убедиться в этом сами, посетив сайт для автоматической шифровки http://crypt-online.ru/crypts/sha256/.

Зависимость блоков в сети биткион

В сети каждой криптовалюты, в том числе и биткоин, блоки представляют собой массив информации о переводах средств за определенный период. Каждый из них имеет уникальный хеш-код (подпись).

Как уже было сказано криптографическая подпись последующего вытекает из хеш-кода предыдущего, образуя целостную систему, в которой нельзя что-либо изменить или подделать. Майнеры постоянно заняты вычислением подписи нового блока, и получают награду только за результат.

Список криптовалют на SHA-256

SHA-256 представляет собой классику криптоалгоритма. Помимо первой криптовалюты Bitcoin (BTC) на нем базируются еще 43 блокчейн-проекта.

Самые популярные из них:

- Bitcoin Cash;

- Bitcoin SV;

- Litecoin Cash;

- Peercoin;

- DigiByte.

Плюсы и минусы алгоримта

SHA256 имеет некие преимущества перед другими алгоритмами. Это наиболее востребованный алгоритм майнинга среди всех существующих. Он показал себя как надежный к взламыванию (случается не часто) и результативный алгоритм как для задач майнинга, так и для прочих целей.

Имеются и недостатки:

- Главным минусом SHA256 валюты является контролирование майнерами.

- Те, у кого имеются огромные вычислительные мощности, получают основную часть крипто, что исключает один из основных принципов виртуальных денег – децентрализованность.

- Как только пошли инвестиции в вычислительные мощности для промышленного майнинга Биткоина, сложность добычи значительно возросла и стала требовать исключительных вычислительных мощностей. Этот минус исправлен в прочих протоколах, наиболее инновационных и «заточенных» под применение в добыче цифровых валют, таких как Script (для криптовалюты Litecoin).

Криптовалюты SHA256, как и SHA512 наиболее защищены от данного отрицательного момента, но вероятность развития риска все-таки есть. Miner на SHA256, как и на любом ином хешировании – это процесс разрешения какой-то сложнейшей криптографической задачи, которую генерирует программа для майнинге на основе информации полученной с блоков.

Майнинг при помощи хэш-функции SHA256 можно осуществлять 3 методами:

В майнинге хеш–сумма применяется как идентификатор уже присутствующих блоков, и создания новых на основе тех, что имеются. Процесс майнинга отражен в интерфейсе в виде «accepted f33ae3bc9…». Где f33ae3bc9 – это хешированная сумма, часть данных, которая требуется для дешифровывания. Главный блок включает в себя огромное число такого рода хеш-сумм.

То есть, добыча с алгоритмом SHA256 – это подбор правильного значения хешированной суммы без остановки, перебор чисел для того, чтобы создать очередной блок. Чем мощнее оборудование, тем больше шансов стать владельцем того самого правильного блока: скорость перебирания разного рода сумм зависит от мощностей. Потому как Биткоин построен на алгоритме SHA256, для конкурентоспособного майнинга на нём требуются крайне большие вычислительные мощности.

Это связывается с тем, что для добычи криптовалюты хватает производства «асиков», а именно специальной схемы особенного назначения. Асики дают возможность добывать Биткоины и прочие криптовалюты на хэш-функции SHA–256 оперативнее, результативнее и недорого.

Заключение

В конце статьи нужно извиниться перед читателем за чересчур сложное объяснение темы, но, увы, рассказ об основах криптографии нельзя отнести к разряду повседневного чтива. Что же касается перспектив SHA-256, то пока биткоин занимает львиную долю рынка данный алгоритм будет очень востребованным.

Но если патриарха цифровых активов потеснят альтернативные проекты, работающие на других алгоритмах, то SHA-256 станет достоянием историков. И такой поворот только оживит блокчейн-индустрию.

Дата публикации 16.05.2020

Подписывайтесь на новости криптовалютного рынка в Яндекс Мессенджер.

Поделитесь этим материалом в социальных сетях и оставьте свое мнение в комментариях ниже.

Источник